Modelo de Conectividad para Redes Humanas

Una vez caracterizados los Procesos de Comunicación y propuesta una Arquitectura a partir del análisis resultante de esa caracterización, el siguiente paso es proporcionar una herramienta de conectividad que permita facilitar y potenciar la interacción de las personas.

Por la naturaleza de las tecnologías computacionales, éstas representan una gran dificultad para muchas personas. Con esta preocupación y el convencimiento de que hay personas para quienes estas tecnologías son causa de frustración y de problemas, dos de los elementos más importantes tenidos en cuenta en la Caracterización de Procesos de Comunicación, fueron los Conocimientos en el uso del computador y la Percepción de las posibilidades que ofrece la telemática. Los procesos de comunicación, de por sí complejos, adquieren otra dimensión cuando la interacción se da a través de los computadores.

De esta forma, uno de los más grandes desafíos de los autores en la construcción del Modelo de Conectividad, fue la exploración de alternativas tecnológicas que desde las ciencias computacionales, ofrecieran una solución sencilla, estable e integrada para el soporte de la comunicación, la coordinación y la colaboración; así como la concepción de procesos que acerquen las personas al uso del computador como medio de comunicación.

Las necesidades de conectividad identificadas, parten del análisis de los resultados obtenidos después de la Caracterización de los Procesos de Comunicación. Con éstos, y los lineamientos de la Arquitectura de Conectividad, se plantea una propuesta de arquitectura especifica a las condiciones encontradas. La implementación que se realice de esta personalización de la Arquitectura es lo que se ha denominado Herramienta de Conectividad, y es de lo que trata este capítulo.

Para el caso del grupo objetivo del proyecto, en el Anexo A se realiza una descripción contextual y estructural del grupo de personas, en el Anexo B se encuentran los resultados del análisis de los procesos de comunicación y en el Anexo D la personalización de la arquitectura de conectividad. Con todo este proceso, finalmente se decidió realizar la implementación de unos servicios básicos debido, principalmente, al poco manejo que las personas tenían de servicios telemáticos como el correo electrónico, y a la dificultad de plantear procesos de acercamiento tecnológico sobre conceptos más complejos de comunicación y trabajo.

Algo que quedó muy claro a lo largo del trabajo realizado y de la propia experiencia de los autores, es que la falla de muchos sistemas groupware dotados de múltiple funcionalidad, es su utilización sin la presencia de un acuerdo previo entre los usuarios sobre la forma en que se aprovechará cada característica que ofrece el sistema, independientemente de si existe o no documentación sobre la forma en que se operan las opciones de la interfaz.

Para que una aplicación Groupware realmente contribuya a la consolidación del trabajo en red, se deben negociar procedimientos y esquemas de participación propias al colectivo de usuarios o a quien modere el uso de la herramienta entre los miembros del grupo. Es por esto que resulta de mucha importancia conocer el contexto y las razones implícitas de los procesos de comunicación existente, con el fin de que las soluciones telemáticas respondan a verdaderas necesidades. Sin esta mediación, cualquier tecnología se vera como algo añadido y extra a lo que se hace, y no como parte integral.

Por otro lado, muchas de las aplicaciones groupware existentes, sacrifican velocidad por funcionalidad, en particular aquellas que se acceden a través de la Web, en donde la velocidad de la conexión a Internet del usuario va a ser determinante en su capacidad de interacción con otros y con el sistema mismo. Las interfaces con mucha funcionalidad, generalmente implican un gran contenido gráfico que puede volverse un problema si se está detrás de una conexión telefónica por MODEM a 56 kbps (Nielsen 2000).

Los servicios telemáticos propuestos, parten de la identificación de un conjunto de procesos de interacción que subyacen en el trabajo académico propio del Área de Currículo de RUDECOLOMBIA1 los cuales pueden ser potenciados con el uso de las tecnologías de la Información y la Comunicación. Algunos de ellos son: 1) el acceso al material escrito que los estudiantes requieren para la asistencia a los seminarios del programa, actualmente se realiza mediante un reparto por correo postal con todas las dificultades de tiempo y fiabilidad de entrega que esto supone; 2) la mayor parte de la información importante se da a conocer y se solicita a través de fax y servicio telefónico, con los correspondientes costos de larga distancia debido a que los estudiantes son de diferentes lugares del país; y 3) en la realización de seminarios periódicos e intensivos debido a la procedencia de los estudiantes se deben realizar trabajos de redacción propia, pero en estas condiciones no es posible dejar un tiempo para decantar los temas dados en el seminario en aras del escrito que se debe realizar, y no se puede propiciar la revisión de pares antes de la entrega.

Estas situaciones relacionadas con la forma como se da la comunicación y los medios que se utilizan, tienen serias implicaciones en las actividades de coordinación y colaboración que se pueden tejer, en el tiempo para enterarse oportunamente de ciertos sucesos, y en los costos de la institución y de las personas que la componen. Todo esto favoreciendo el aislamiento nada deseable entre un colectivo que por su labor y formación deberían integrarse de una forma más dialógica alrededor de sus conocimientos y experiencias.

Como se mencionó en la Arquitectura de Conectividad, una Herramienta de Conectividad puede incluir de forma completa o parcial los componentes de Redes, Servicios y Aplicaciones Telemáticas. Sin embargo, por las características descritas para la Herramienta de Conectividad, ésta podría verse como compuesta por dos partes: 1) la específica dependiendo de las necesidades y circunstancias propias de las personas que requieren de su implementación, y 2) la general que puede servir de soporte a cualquier personalización de la herramienta de conectividad. En el proyecto, a esta ultima parte de la herramienta se le denomina plataforma tecnológica, y por la experiencia de los autores, se centro en la utilización de software libre.

Las aplicaciones propietarias a menudo tienen un tiempo de vigencia relativamente corto por versión, en comparación con los costos iniciales de adquisición de las mismas. Son muchas las organizaciones que compran un producto esperando que les dure varios años, cuando se ven repentinamente avocadas a actualizarse a la última versión, si no desean caer en una peligrosa obsolescencia. La necesidad de contar con la última versión del programa, genera una dependencia del proveedor de la solución, difícil de eliminar sin que se deban detener los servicios por una cantidad importante de tiempo, mientras se adelanta un tedioso y usualmente costoso proceso de migración.

Por otra parte, se corre el riesgo de que los formatos de almacenamiento e intercambio de la información, no obedezcan a estándares, y se presenten problemas de compatibilidad con productos de otras empresas o proyectos. Esta clase de situaciones son típicas en productos software con una amplia participación en el mercado, en donde el interés por la interoperabilidad con otros productos es prácticamente nulo.

Es una práctica usual entre los proveedores de aplicaciones propietarias, empezar a quitar gradualmente el soporte de las versiones anteriores de un producto para forzar a los clientes a actualizarse a la última, si desean seguir teniendo una funcionalidad y una calidad comparable a la que ha venido teniendo. El costo de esta nueva inversión, suele involucrar montos iguales o comparables con la inversión inicial hecha en la adquisición del Software.

El Software Libre es una alternativa de menor costo inicial que las alternativas propietarias, porque no se adquiere bajo esquemas restrictivos de licenciamiento para el usuario, que cuantifiquen por ejemplo, el precio de la solución en función de la cantidad de usuarios que se conectarán al sistema. En general, el costo del software propietario suele ser mucho mayor que el del hardware, lo cual es una fuerte restricción para proyectos, académicos o empresariales, con recursos económicos limitados.

En cuanto al mantenimiento del sistema, el costo por concepto de mantenimiento, consultorías y administración de sistemas basados en Software Libre son equiparables con la contra parte propietaria.

El Software Libre permite una mayor flexibilidad y personalización de cualquier aplicación, por el hecho de que el acceso a su código fuente y la modificación del mismo están permitidos. Esto además, permite verificar la calidad del sistema mediante una inspección directa de la integridad del código; una persona con los conocimientos necesarios, puede estudiar la aplicación y sugerir mejoras o hacerlas ella misma lo que permite solucionar problemas. En el caso del software propietario, muy posiblemente el fabricante no preste atención a estos problemas, en espera de solucionarlos en una próxima versión por la cual el cliente deberá pagar de nuevo.

Pero además, el Software Libre permite ofrecer soluciones estables y adecuadas a las necesidades locales sin necesidad de tener que “reinventar constantemente la rueda” para ello. La facilidad con que se pueden acceder a un gran abanico de piezas de software que permiten proporcionar múltiples funcionalidades, y la calidad de la mayoría de estos desarrollos, son factores decisivos en lo que a tiempos de respuesta se refiere.

Dentro de los aspectos que tienen que ver con la seguridad informática, los sistemas operativos basados en GNU/Linux, son menos vulnerables a los ataques automáticos de virus y gusanos, a menos que se ejecuten explícitamente programas con código malicioso por usuarios con privilegios (Anónimo 2000). En lo que tiene ver con otro tipo de amenazas como las intrusiones o los caballos de troya, su éxito depende mucho de si se cuenta o no con administradores capacitados, políticas definidas de actualización de las aplicaciones, verificación constante del estado de puertos, procesos y registros del sistema, un esquema de copias de respaldo, y planes de contingencia ante desastres informáticos: tal como en cualquier otra solución de Software Propietario.

Dentro de las múltiples alternativas para la instalación de servidores basados en Software Libre, se escogió un Sistema Operativo GNU/Linux por el gran avance y respaldo que han tenido en los últimos años, por su estabilidad, el creciente número de empresas de hardware y software que los soportan hoy en día y el rendimiento que han mostrado en el soporte de aplicaciones críticas y servicios de red.

La distribución seleccionada fue Debian GNU/Linux por varias razones, entre las que sobresalen las siguientes:

Debian es una distribución de GNU desarrollada por una sólida comunidad académica que no responde a intereses comerciales de ningún tipo (SPI 2004), a diferencia de otras distribuciones como SUSE o Mandrake. Esta característica asegura estabilidad en el soporte en el corto y mediano plazo.

El equipo de trabajo de Debian tiene una trayectoria de más de 10 años y es bien conocido por desarrollar una distribución de alta estabilidad y calidad, en la que cada porción de código es sometida a intensivas pruebas, hasta que se comprueba que el sistema tiene un nivel de madurez, estabilidad y compatibilidad con los paquetes de Software tal que le permita ser liberado para su uso en producción. Aunque este proceso es considerado por muchos como excesivo porque implica tiempos de publicación de versiones nuevas bastante prolongados, le ha ganado una sólida reputación de producto de alta calidad al proyecto Debian.

Por otra parte, Debian cuenta con uno de los gestores de paquetes más potentes que existen hoy en día: APT (Advanced Package Tool – Herramienta de Empaquetado Avanzado), una herramienta que permite descargar paquetes para Debian desde múltiples repositorios en Internet de forma automática, agilizando el proceso de instalación y configuración de éstos, y resolviendo los posibles conflictos de dependencias de Software que puedan llegar a darse. Adicionalmente, APT se encarga de verificar la firma digital de cualquier paquete que se vaya a instalar en el sistema y tiene múltiples opciones de búsqueda, eliminación y actualización de paquetes.

Debian es la distribución de GNU/Linux preferida para su uso en servidores, y la calidad de su código y de su proceso de desarrollo, la han convertido en la distribución favorita para generar trabajos derivados con propósitos muy específicos, tales como las distribuciones en vivo o “Live CDs”.

Con base en las necesidades identificadas y la selección de la plataforma tecnológica para soportar la herramienta de conectividad, se realizó la implementación de los siguientes servicios telemáticos (ver Figura 5.1): correo electrónico seguro, disco virtual seguro y mensajería instantánea segura.

Figura 5.1: Elementos de la Herramienta de

Conectividad implementada

A continuación se describen los servicios y aplicaciones que se implementaron en el desarrollo de este proyecto, los motivos por los cuales se escogieron y las generalidades de su puesta en funcionamiento. En los Anexos E, F y G se realiza una descripción más detallada de la implementación de estos servicios.

Después de varias indagaciones en torno a los posibles servicios cuyo impacto sería más inmediato para el grupo de personas con quienes se trabajó, se determinó que el uso de una cuenta de correo electrónico institucional, podría servir para consolidar a las personas en torno a un sentido de pertenencia explicito por la red y a potenciar las comunicaciones individuales entre sus miembros.

Contar con un nombre de usuario inscrito en un dominio de Internet respaldado por una organización, y el reconocimiento de la importancia que para efectos de credibilidad tiene proporcionar un correo electrónico institucional en lugar de uno gratuito, fueron aspectos sobre los que se hizo conciencia en el grupo objetivo.

Pero adicionalmente, esta cuenta de correo debía tener una capacidad de almacenamiento significativamente mayor, de acuerdo con la necesidad de intercambiar múltiples mensajes con archivos adjuntos, y la posibilidad de almacenar durante un buen tiempo.

El servicio de correo electrónico, en general se compone de un conjunto de elementos que se explicarán con mayor detalle en el Anexo E (Implementación de un servicio de Correo Electrónico seguro). Por el momento basta decir que el MTA (Mail Transfer Agent – Agente de Transferencia de Usuario) seleccionado fue Exim 4.30-4.

Las razones por las que se escogió a Exim, fueron entre otras: su gran compatibilidad con la Distribución seleccionada, Exim es el MTA por defecto para el proyecto Debian; la sencillez y versatilidad de su configuración en oposición a otros MTA; la gran cantidad de extensiones para el servicio de correo electrónico moderno, que incluyen desde mecanismos de protección contra el correo no deseado, conocido como SPAM, pasando por el manejo de listas, hasta la compatibilidad con números mecanismos para la autenticación y el aseguramiento de los canales de comunicación entre el equipo del usuario y el servicio de correo como SMTP AUTH (Simple Mail Transfer Protocol Authentication - Autenticación del Protocolo Simple de Transferencia de Correo) y TLS (Transport Layer Security – Seguridad de la Capa de Transporte).

Como mecanismos para acceder de forma remota al servicio, se configuró el acceso a través de los protocolos POP (Post Office Protocol - Protocolo de oficina de correo) e IMAP (Internet Message Access Protocol - Protocolo de acceso a mensajes de Internet) para los usuarios que usaran MUA (Mail User Agent – Agentes de Correo de Usuario) locales como Microsoft Outlook / Outlook Express, Ximian Evolution, o Incredimail, entre otros.

La otra forma de acceder al correo, es a través de la World Wide Web. Para soportar esta funcionalidad, se implementó el cliente Web de Correo electrónico Openwebmail 2.21-3 al cual se le hicieron unos ajustes en la presentación del mismo para que su uso fuese más simple, y el servidor web Apache 1.3.29.

Para la selección de este cliente Web de correo electrónico, se realizaron unas pruebas de usabilidad preliminares en torno a un algunos clientes web, entre un grupo de cuatro personas. Las pruebas consistían en realizar una serie de ejercicios sobre las aplicaciones candidatas, después de los cuales se les pedía que evaluaran la complejidad de la interfaz, la facilidad con la que pudieron cumplir con cada tarea y dieran su opinión individual sobre las características gráficas de la aplicación.

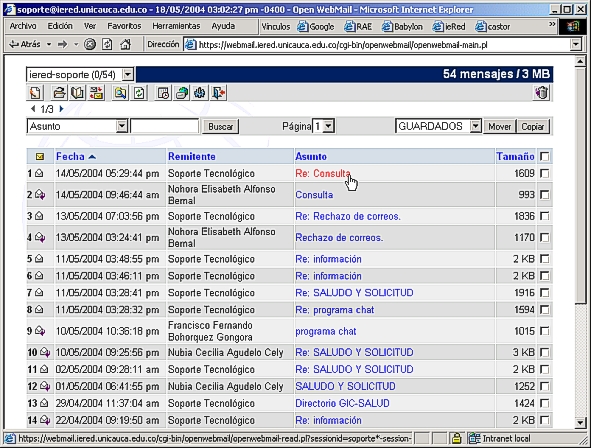

Openwebmail (ver figura 5.2), fue seleccionado después de una segunda búsqueda de clientes Web de Correo electrónico con un conjunto de características adicionales, realizando un análisis heurístico de usabilidad del mismo que se confrontó con los resultados obtenidos en el ejercicio previo.

Figura 5.2: Interfaz del Cliente Web de Correo

OpenWebMail

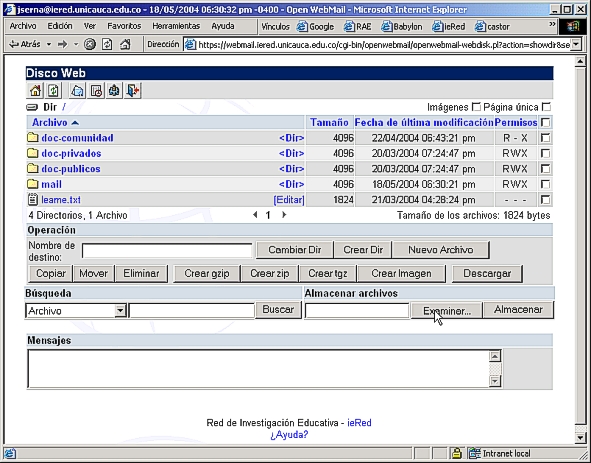

El Disco Virtual o Disco Web, consiste en un espacio de memoria que se le facilita a los usuarios, para que éstos lo usen como repositorio virtual de su información. En este espacio, se pueden crear y editar tanto directorios como archivos específicos y tiene la particularidad de que se encuentra diseñado de una forma tal que los usuarios tengan en él un lugar donde además de guardar sus archivos, puedan compartirlos con otros miembros del grupo o con cualquier usuario en Internet, si así lo desean. En este sentido, el Disco Virtual cuenta con tres espacios que se han denominado en su orden: “documentos privados”, “documentos comunidad” y “documentos públicos”.

En el primero, las personas pueden almacenar su información sin que nadie más pueda acceder a ella. El espacio de “documentos comunidad” es compartido con otros personas del grupo que tienen acceso a la herramienta de conectividad, y básicamente permite intercambiar archivos sin que ésta salga del ámbito del grupo de personas que conforman la red. Finalmente, el espacio de “documentos públicos”, va a permitir que los usuarios que así lo quieran, pongan su archivos para que puedan ser descargados a través de Internet, desde cualquier parte del mundo, empleando un navegador web.

El servicio de Disco Virtual se implementó en una combinación entre el servidor Web Apache 1.3.29, a través del cual se da acceso a los documentos públicos, y Openwebmail, que permitía un acceso restringido por Internet a un árbol de directorios, en el que los usuarios pueden visualizar, crear, editar y eliminar el contenido de éstos, con base en sus perfiles en el sistema. En esta implantación, resultó clave el esquema de acceso restringido y la administración de usuarios, grupos y archivos que permiten los sistemas operativos Unix/Linux (Anónimo 2000). La compatibilidad con el Disco Virtual, fue una de las razones más importantes por las que se optó por Openwebmail (ver figura 5.3).

Figura 5.3: Interfaz del Disco Virtual manejado a

través de OpenWebmail

Ante la necesidad de contar con un medio de conectividad que permitiera a los integrantes del grupo objetivo interactuar en tiempo real, es decir, realizar discusiones de forma sincrónica, y en general, desarrollar actividades que requirieran una coordinación “presencial” en Internet, se decidió implementar un servicio de mensajería instantánea para ellos.

La razón por la que se escogió la mensajería instantánea, es porque a diferencia de los servicios de Chat convencionales, facilita la administración de contactos, con lo que las personas deciden con quien interactuar y con quien no, incluye funcionalidades básicas de los chats convencionales, es decir que se pueden construir salas de conversación y moderarlas, permite definir estados que le facilitan la percepción entre los usuarios (ocupado, ausente, etc.), y en definitiva es el estándar de facto para las comunicaciones escritas en tiempo real, con una acogida cada vez mayor por parte de individuos y organizaciones.

Este servicio se implementó usando el estándar Jabber a través de las aplicaciones jabberd 1.4.2, jabber-jud 0.4-7 y jabber-muc 0.5.2, el cual es un conjunto de protocolos y tecnologías que permite a dos entidades cualquiera en Internet, intercambiar mensajes, presencia y otra información estructurada en tiempos cercanos al real. En la actualidad, la IETF (Internet Engineering Task Force – Grupo de Trabajo en Ingeniería de Internet) se encuentra formalizando los protocolos clave en los que se basa Jabber bajo un estándar abierto denominado XMPP (Extensible Messaging and Presence Protocol – Protocolo de Presencia y Mensajería Extensible).

La Arquitectura de Jabber lo hace un sistema descentralizado con un funcionamiento similar al correo electrónico, lo que le permite a individuos y organizaciones tener control sobre sus propios sistemas de mensajería instantánea, a la vez que permite la interconexión entre ellos. Jabber además cuenta con múltiples extensiones de seguridad, que permiten tener servidores aislados de la Red Pública, para su uso en Intranets por ejemplo, y mecanismos de cifrado y autenticación de sesiones como SASL (Simple Authentication and Security Layer - Capa de Autenticación y Seguridad Simple) y TLS.

5.4 Interfaz del Programa Cliente del Servicio de

Mensajería Instantánea Neos

En cuanto a los clientes de Mensajería Instantánea para esta plataforma, se podía hacer uso de una gran variedad de programas tanto Libres como Privados, disponibles en el mercado.

Después de un análisis heurístico sobre la funcionalidad, facilidad de uso y apariencia de diferentes clientes de mensajería, se escogió para el manejo por parte de los usuarios el programa Neos 1.0.79 (ver figura 5.4), un cliente gratuito más no libre, especialmente diseñado para sistemas operativos Microsoft Windows, que es el que usan todos los miembros del grupo objetivo.

Con este conjunto de servicios y aplicaciones funcionando, se dio paso a un proceso de acercamiento tecnológico que le permitiera a los integrantes del grupo objetivo hacer un uso efectivo de la herramienta. Este proceso de acercamiento tecnológico se realizó en cinco etapas, teniendo en cuenta las características propias del grupo de personas con el que se estaba trabajando.

En la primera etapa se realizaron algunas reuniones, primero con el Coordinador del Área de Currículo del Doctorado en Ciencias de la Educación de RUDECOLOMBIA, y luego con los profesores de los Seminarios de Marzo de 2004, con el propósito de explorar estrategias didácticas para articular actividades que promovieran el trabajo en red y el uso de los servicios telemáticos implementados. En esta etapa, la negociación de los espacios y posibilidades correspondientes a las etapas siguientes estuvieron a cargo de quienes lideran el proyecto de la Red de Investigación Educativa.

En una segunda etapa se realizó una sesión con los profesores de los Seminarios de Marzo de 2004 para mostrar el uso que se podría hacer de los servicios telemáticos para la entrega de los trabajos finales de los estudiantes.

La tercera etapa consistió en abrir espacios opcionales en el periodo de realización de los Seminarios de Marzo de 2004, para mostrar el manejo del Correo Electrónico, el Disco Virtual y el Servicio de Mensajería Instantánea. Aunque en estos espacios se explico el uso de los servicios telemáticos de la Red de Investigación Educativa, realmente estuvieron centrados en simular situaciones que se les podrían presentar a los estudiantes del doctorado en el desarrollo de las actividades del seminario. Esta forma de plantear el proceso de acercamiento tecnológico tuvo muy buenos comentarios por parte de los estudiantes del doctorado, además que se vio reflejado en la asistencia a las actividades a pesar de ser opcionales.

Como cuarta etapa del proceso de acercamiento tecnológico, se realizaron actividades presenciales dentro de los seminarios, simulando el trabajo a distancia. Las actividades de esta etapa, a diferencia de la anterior fueron dirigidas por los propios profesores del seminario.

La quinta etapa consistió en hacer lo practicado de forma presencial pero a distancia, es decir, el trabajo de pares para la realización de los trabajos finales de los seminarios, utilizando la infraestructura telemática de la Red de Investigación Educativa. Sin embargo los resultados de esta etapa quedaron fuera del alcance de este proyecto debido a los plazos para su finalización.

Con este primer ciclo de acercamiento tecnológico, se espera que las aplicaciones y servicios implementados sirvan de base para la inclusión de más funcionalidades en un futuro, fruto del resultado de un nuevo trabajo de caracterización de los procesos de comunicación y de la realización de otras actividades de acercamiento tecnológico que arroje como resultado nuevas necesidades de conectividad.

La validación de un modelo no solo requiere de su ejercitación en múltiples escenarios, sino que además debe sustentarse en la base de principios, creencias y métodos de una comunidad especifica. Por ello, y retomando el origen y propósito del Modelo de de Conectividad para Redes Humanas, se debe recordar que este modelo es un primer intento por representar una situación particular, la comunicación en redes humanas, desde una perspectiva amplia pero que sea útil para la presentación de soluciones telemáticas en este contexto. Es por ello que una validación de este modelo puede requerir el planteamiento de otro proyecto.

Sin embargo, los resultados que se presentan a continuación, aunque iniciales y con un alcance limitado, muestran algunas situaciones favorables que podrían indicar la utilidad de la aproximación realizada para elaborar el Modelo de Conectividad para Redes Humanas.

La visión que ofrece el Modelo de Conectividad para Redes Humanas facilito el dialogo efectivo con profesionales de otras disciplinas, particularmente del ámbito de la educación y la comunicación social, al centrar la esencia del modelo en las personas, como sujetos que en su interacción con otros generan vínculos de relación, los cuales son la base de los acuerdos, y estos de la organización en colectivos. Pero también al ubicar los sistemas telemáticos como un instrumento que puede favorecer la relación humana en determinadas condiciones. Sin embargo, esta visión no suele ser entendida y valorada por quienes han sido formados en el campo de la Electrónica, las Telecomunicaciones y/o la Informática – ETI.

Desde esta perspectiva, la visión propuesta por el Modelo de Conectividad para Redes Humanas permitió el trabajo conjunto efectivo con personas formadas en otras disciplinas, con lo cual se posibilitó uno de sus principales propósitos de este proyecto: desarrollar estrategias que promuevan la generación de sinergia entre actores sociales de la región.

Aunque existen Redes Humanas que se pueden consolidar sin el uso de las tecnologías de la información y las comunicaciones, la utilización de ellas, cuando es posible, puede potenciar cierto tipo de procesos de trabajo y aprendizaje. Sin embargo, el uso de estas tecnologías por si mismas no conducen automáticamente a la consolidación de Redes Humanas.

Partiendo de este premisa, y aunque el producto final tangible del Modelo de Conectividad para Redes Humanas sea el planteamiento de sistemas telemáticos, el Modelo no se concibe por fuera de un proceso de integración y conocimiento de un grupo humano, y de la necesidad de plantear estrategias de Trabajo en Red acordes con las condiciones reales de las personas.

Esta forma de concebir el acercamiento a una necesidad especifica, y de plantear una propuesta en el plano tecnológico, fue el que se aplicó en el trabajo realizado con el grupo objetivo, obteniendo dos resultados muy favorables: de un lado, la participación de diferentes actores claves para articular las estrategias de trabajo en red, con actividades ya establecidas, con el uso de tecnología telemáticas, y con procesos de acercamiento tecnológico y acompañamiento.

Aunque el cambio en el comportamiento de las personas del grupo objetivo no haya sido significativo en cuanto a lo que buscaban las estrategias de trabajo en red, y aunque en dos meses y medio el uso de los servicios telemáticos de la Red de Investigación Educativa haya creciendo considerablemente; lo realmente significativo es haber establecido unas condiciones favorables para el trabajo en red, cuyos efectos serán más evidentes en el mediano plazo, de continuar con el trabajo iniciado.

El Modelo de Conectividad para Redes Humanas introduce elementos que, al trascender el ámbito de la Ingeniería Telemática, pueden ocasionar que la solución planteada tenga un mayor impacto en las personas a las que va dirigida.

Dentro de los aspectos manejados en el proyecto que tuvo un mayor impacto en las personas del grupo objetivo, fueron las actividades de acercamiento tecnológico. El poder concebir estos espacios más allá de una explicación sobre el uso de las funcionalidades de un determinado sistema telemático, valorar el trato personalizado y comprensivo, y explicitar el uso de estas tecnologías para apoyar cierto tipo situaciones, fueron los aspectos que más resaltaron las personas involucrados en estas actividades.

Concebir estos procesos de acercamiento de las personas a las tecnologías de la información y las comunicaciones, e incluirlo como parte del Modelo de Conectividad para Redes Humanas, fue uno de los frutos de interactuar con personas de otras disciplinas.

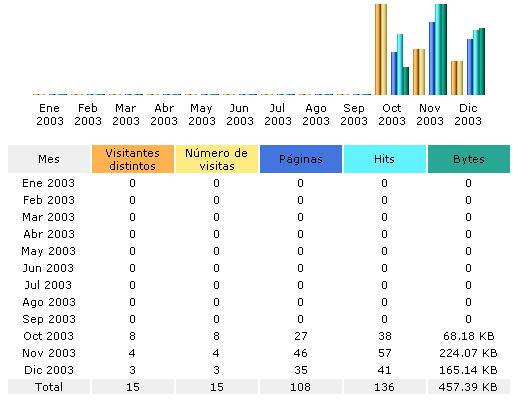

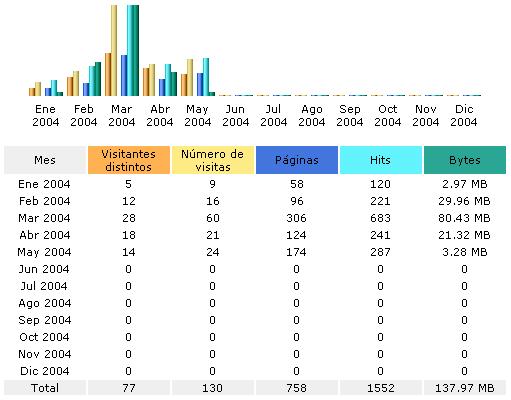

La utilización del analizador gráfico de registros Web AWStats, permitió realizar un seguimiento del uso del Cliente Web del Sistema de Correo implementado, así como del acceso al Espacio Público del Disco Virtual a través de la Web, tanto para el primer prototipo de servicios implementado (Octubre de 2003) como para los servicios de producción finalmente ofrecidos (Marzo de 2004).

En la figura 5.5 se encuentran las estadísticas de acceso al Cliente Web de Correo entre Octubre y Diciembre de 2003, periodo en el que se tenia funcionado un primer prototipo de servicios telemáticos. Como se puede apreciar, el servicio de correo no fue utilizado al comprobar que en estos meses solo se tuvieron 8, 4 y 3 accesos al sitio Web respectivamente.

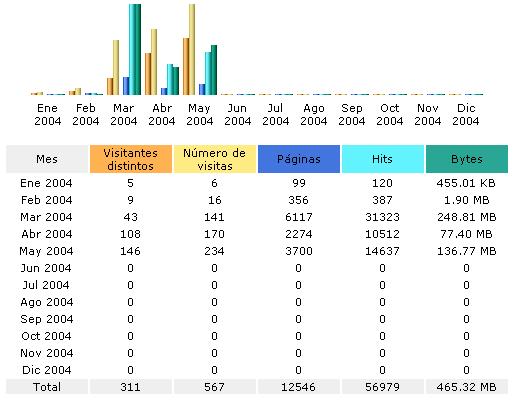

Durante el periodo de enero y febrero de 2004, el comportamiento fue similar (ver figura 5.6), con 5 y 9 accesos respectivamente, a pesar que para esta época se había empezado a elaborar y publicar en la Web, un material que explicaba como usar estos servicios. Sin embargo el panorama de uso cambia radicalmente a partir de marzo, ya que fue en este mes cuando se explico de forma presencial el uso de los servicios telemáticos, aprovechando un nuevo encuentro en la ciudad Popayán. Pero sólo a partir del uso en Abril y parte de Mayo, es que se puede afirmar que los servicios tuvieran una muy buena acogida, ya que a pesar de que los estudiantes regresaron a sus lugares de origen en distintas ciudades del país, el servicio se siguió utilizado, incluso, con una frecuencia mayor que durante el seminario presencial.

Figura 5.5: Estadísticas de Acceso al

Cliente Web de Correo

entre Octubre y Diciembre de 2003

Figura 5.6: Estadísticas de Acceso al

Cliente Web de Correo

entre Enero y parte de Mayo de 2004

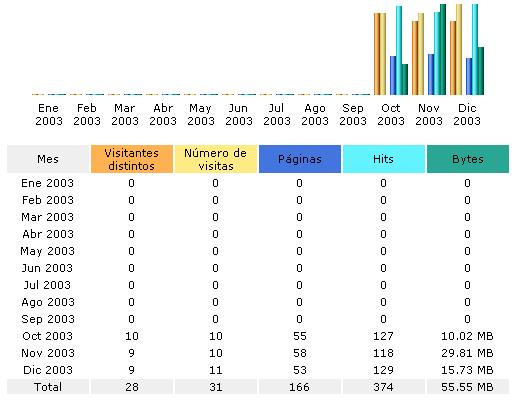

Figura 5.7: Estadísticas de Acceso al

Espacio Público a través de la Web

entre Octubre y

Diciembre de 2004

Figura 5.8: Estadísticas de Acceso al

Espacio Público a través de la Web

entre Enero y

parte de Mayo de 2004

En cuanto al registro del acceso al espacio público del Disco Virtual a través de la Web, se encontró una baja utilización. El acceso que muestra la figura 5.7 y la figura 5.8 entre octubre y febrero de 2003 se debe, en parte, al acceso que algunos estudiantes del doctorado realizaron al material elaborado para explicar el uso de los servicios telemáticos implementados. De alguna forma, esto prueba que accedieron al material, sin embargo, al contrastarlo con el uso del servicio de correo electrónico, se deduce que no pusieron en practica los ejercicios y actividades propuestas.

El aumento en el número de accesos en Marzo de 2004 (ver figura 5.8), y el total de bytes descargados desde este sitio Web, se debe a la descarga del cliente de mensajería instantánea para instalarlo en los diferentes equipos en los que se realizaron las actividades de acercamiento tecnológico.

En Abril y parte de Mayo, periodo posterior a las actividades de acercamiento tecnológico realizadas con los estudiantes del doctorado, se aprecia un aumento, aunque muy pequeño, en el número de paginas visitadas.

El servicio de Disco Virtual es un servicio que sólo han empezado a utilizar intensamente los profesores del seminario de marzo de 2004 del doctorado. Por tal motivo, en la medida en que los estudiantes del doctorado se habitúen a este servicio, y empiecen a colocar sus trabajos a disposición de otras personas, el acceso a este servicio aumentará.

1Información detallada sobre este aspecto se encuentra en el Anexo A: Descripción del Grupo Objetivo del Proyecto, y en el Anexo B: Caracterización de los Procesos de Comunicación del Grupo Objetivo.